Konfiguracja VLAN

W przypadku prostych konfiguracji sieciowych (jak na przykład sieć domowa) najczęściej mamy do czynienia z jedną siecią lokalną, zwaną siecią LAN, oraz siecią publiczną – WAN.

Poprzez WAN łączymy się, z pomocą naszego dostawcy internetu, z siecią internet . Nasz router realizuje funkcjonalność zwaną NAT (PAT, SRC-NAT, MASQUARADE), czyli mechanizmem

translacji adresów, portów wychodzących z naszej sieci LAN do sieci zewnętrznej. Zasadniczo aby zrealizować powyższy schemat konieczne są dwa fizyczne porty (ethernetowe) w naszym routerze

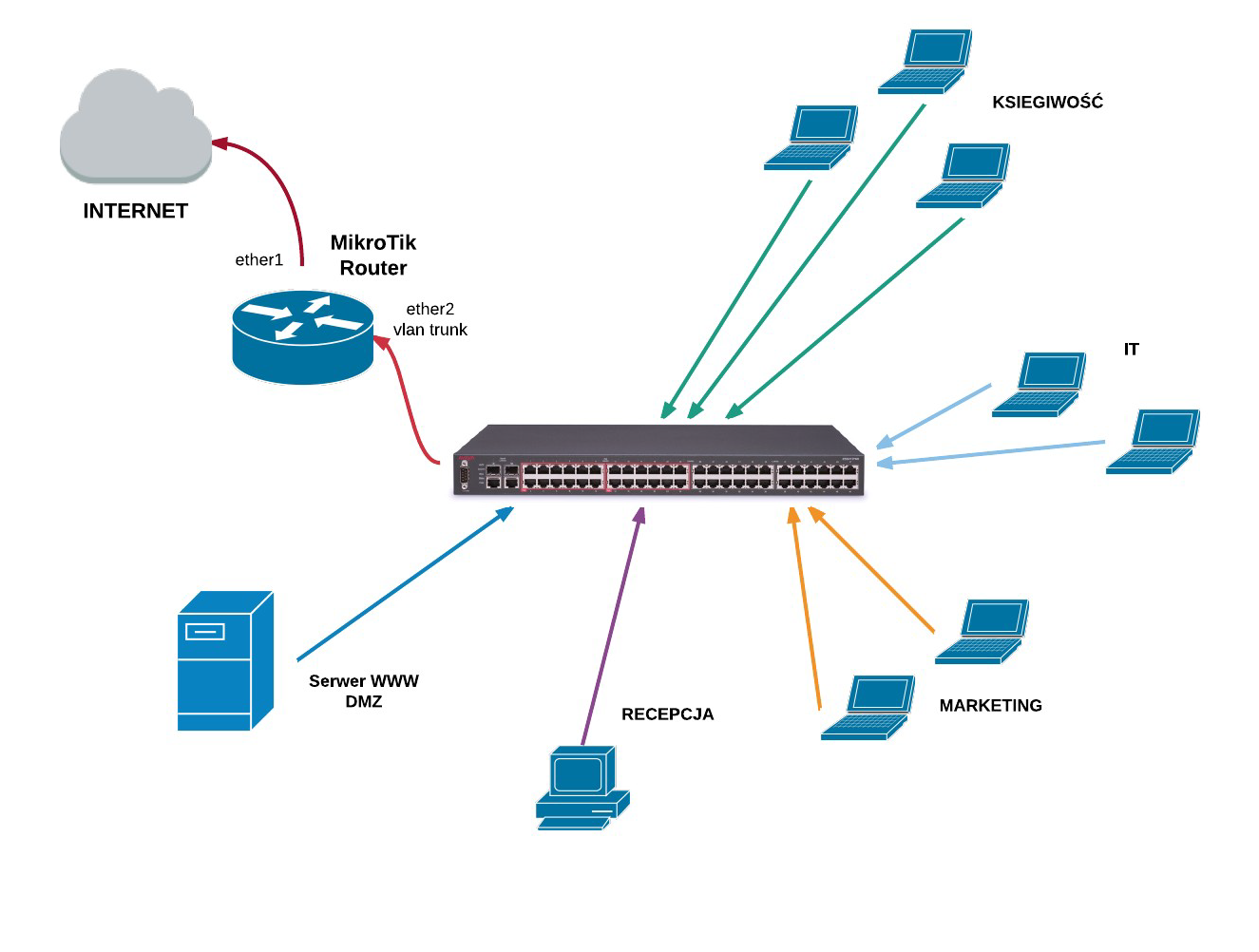

oraz przełącznik (sieć LAN). Co jednak w przypadku gdy nasza sieć wymaga podziału na więcej niż sieć WAN i LAN? Wyobraźmy sobie, iż posiadamy firmę, a w niej kilka działów. Dodatkowo mamy też kilka serwerów, które dostępne są z zewnątrz. Każdy dział (recepcja, księgowość, it, marketing). Serwery które są dostępne z zewnątrz powinny być w osobnej sieci (DMZ – demilitarized zone).

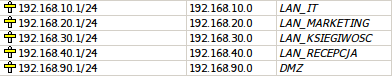

Nasza konfiguracja zakłada obsługę następujących sieci:

– WAN (łącze dostępowe do zasobów sieci Internet)

– LAN_IT

– LAN_MARKETING

– LAN_RECEPCJA

– LAN_KSIEGOWOSC

– DMZ

Ponadto mamy do dyspozycji jeden przełącznik i jeden router. Jeżeli nasz router posiada jedynie 5 interfaców fizycznych (sieci mamy 6) to okazuje się, iż mamy za mało portów aby podłączyć wszystkie sieci do naszego routera. Tutaj z pomocą przychodzą nam VLAN’y (Virtual Local Area Network). Ogólnie mówiąc jest to mechanizm umożliwiający logiczny podział sieci (segmentację) i agregację różnych sieci (domen rozgłoszeniowych) w ramach jednego portu fizycznego. Zatem, nawiązując do naszego scenariusza, możemy skonfigurować połączenie pomiędzy naszym routerem a przełącznikiem (Mikrotik-ether2 > Switch-eth1) w taki sposób aby kilka sieci (księgowość, it, dmz) było dostępnych na jednym fizycznym porcie od strony routera i przełącznika.

Jak działa VLAN

Każda ramka ethernetowa dostaje unikalny identyfikator mówiący o tym do której sieci należy (tzw. VLAN TAG). VLAN tag to numer z zakresu 0 – 4096 nadawany przez administratora. Z punktu

widzenia przełącznika konieczne jest zdjęcie tego identyfikatora na portach do których podłączone są urządzenia końcowe (ACCESS port), takie jak laptop, drukarka, telefon IP.

Zalety VLAN

– oszczędność fizycznych portów na routerze i przełącznikach (mniej kabli)

– brak konieczności posiadania osobnych przełączników dla każdej z obsługiwanych sieci

– możliwość łączenia oddziałów firmy, posiadającej wiele sieci LAN, za pomocą VPN warstwy drugiej (np OPENVPN, EOIP)

– podział na osobne sieci ułatwia zarządzanie polityką firewall

Wymagania

– jeden router Mikrotik

– przełącznik zarządzalny z obsługą VLAN (802.1q)

– aplikacja winbox

Założenia

– sieć WAN (łącze od dostawcy, adresacja publiczna: 1.1.1.0/29)

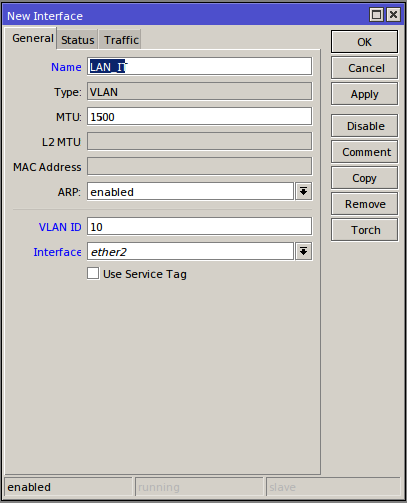

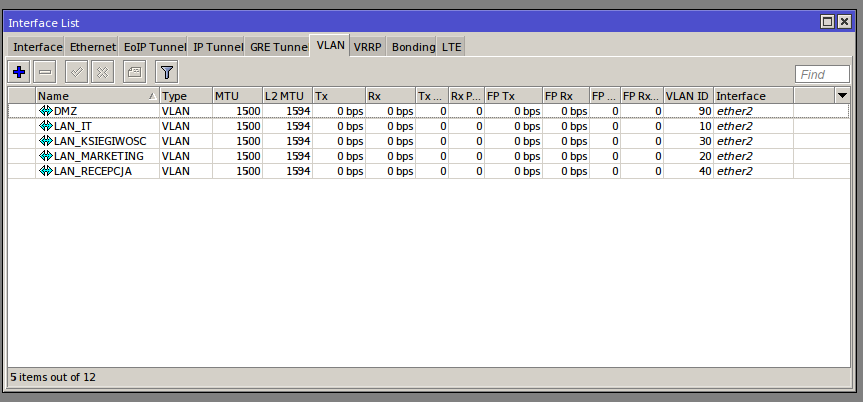

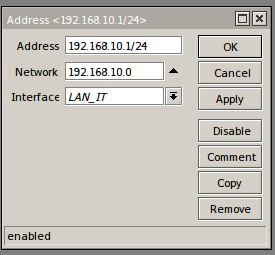

– sieć LAN_IT / adresacja: 192.168.10.0/24 / VLAN tag: 10

– sieć LAN_MARKETING / adresacja: 192.168.20.0/24 / VLAN tag: 20

– sieć LAN_KSIĘGOWOŚĆ / adresacja: 192.168.30.0/24 / VLAN tag: 30

– sieć LAN_RECEPCJA / adresacja: 192.168.40.0/24 / VLAN tag: 40

– sieć DMZ / adresacja: 192.168.90.0/24 / VLAN tag: 90

– dla sieci IT, MARKETING, RECEPCJA, KSIĘGOWOŚĆ nasz router będzie przydzielał adresy (DHCP_SERVER)

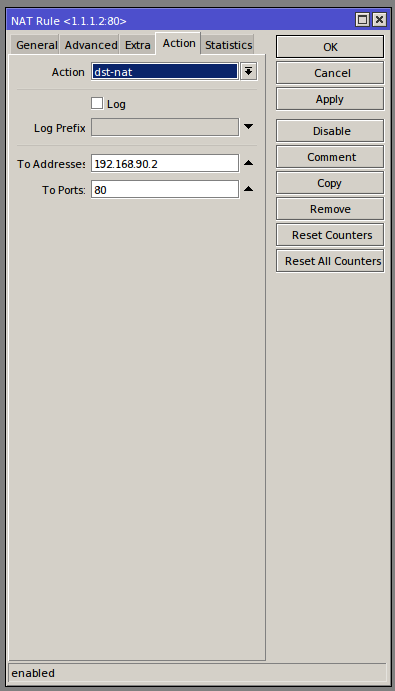

– adres serwera www: 192.168.90.2

Konfiguracja

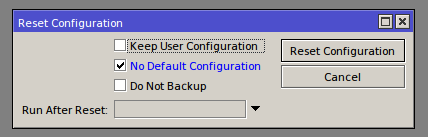

1. Reset konfiguracji routera

Winbox# System/Reset Configuration

Konsola

![]()

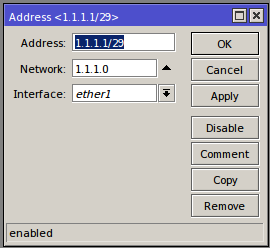

2. Adresacja interface’u ether1 (WAN)

Address IP : 1.1.1.2/29

Network: 1.1.1.0/29

Gateway: 1.1.1.1

Winbox# IP/Addresses/Add

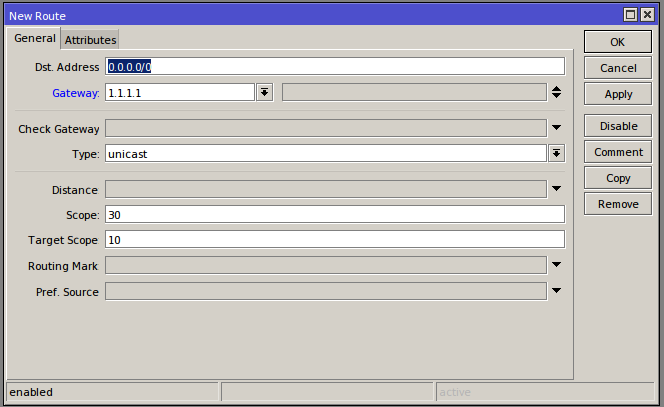

3. Ustawienie bramy – default gateway

Winbox# IP/Routes/Add

4. Konfiguracja interface’ów vlan na ether2

Winbox# Interfaces/Vlan/Add

I kolejno dla pozostałych sieci

5. Nadanie adresu dla każdego z interface’ów vlan

Winbox# IP/Addresses/Add

I po kolei dla każdej z sieci zgodnie ze schematem

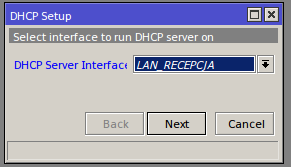

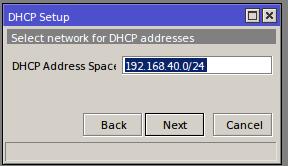

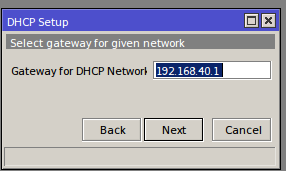

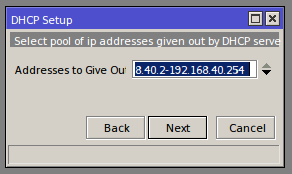

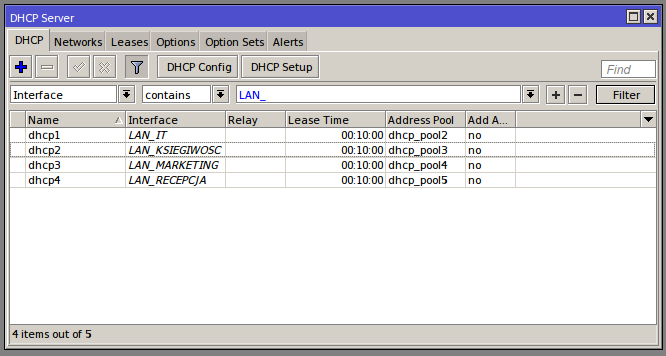

6. Uruchamiamy DHCP Server dla sieci IT, KSIEGOWOSC, RECEPCJA, MARKETING

Winbox# IP/DHCP Server/DHCP Setup

A następnie kolejno dla pozostałych sieci

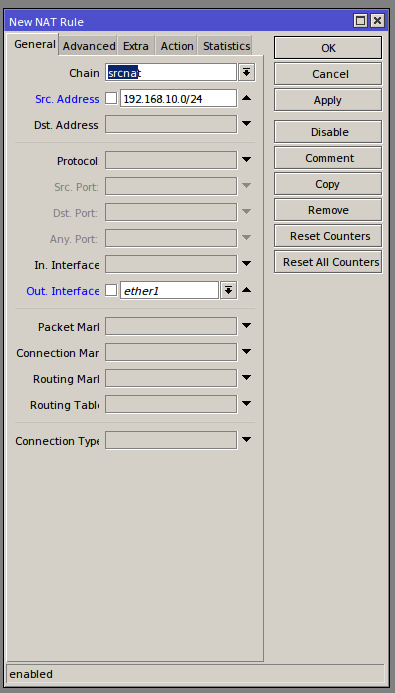

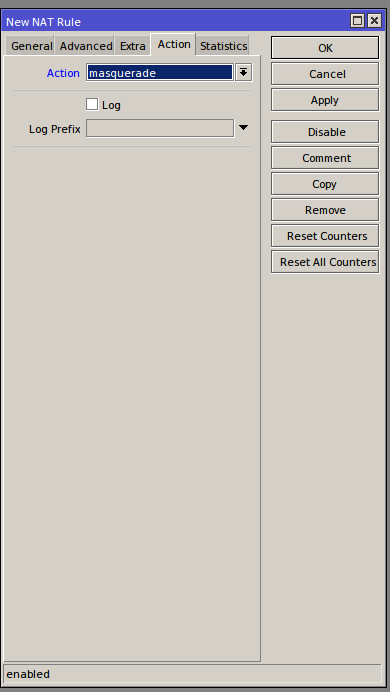

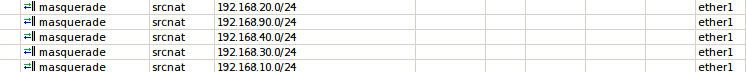

7. Ustawienie mechanizmu SRCNAT dla naszych sieci

Winbox# IP/Firewall/NAT/Add

Nastęnie kolejno dla pozostałych sieci

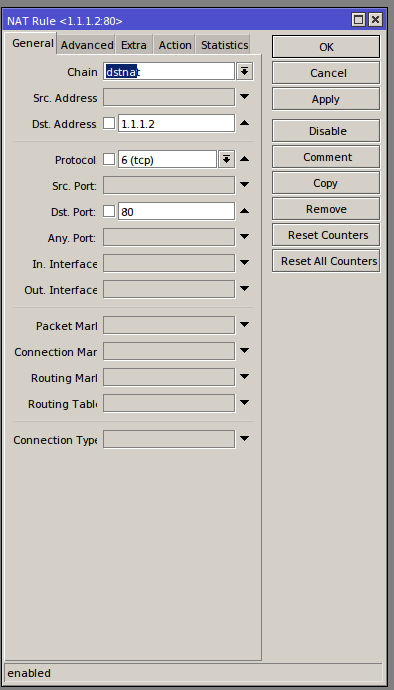

8. Konfiguracja DSTNAT dla serwera WWW

Winbox# IP/Firewall/NAT/Add

9. Konfiguracja przełącznika

Konfiguracja przełącznika może różnić się w zależności od producenta. W poniższym przykładzie

opiszemy konfigurację przełącznika CISCO Catalyst:

Switch1>enable

Switch1#configure terminal

Switch1(config)#interface FastEthernet 0/1

Switch1(configifrange)#switchport mode trunk

Switch1(config)#interface vlan 10

Switch1(configif)#description LAN IT

Switch1(configif)#exit

Switch1(config)#interface range FastEthernet 0/2 , FastEthernet 0/6

Switch1(configifrange)#switchport mode access

Switch1(configifrange)#switchport access vlan 10

Switch1(config)#interface vlan 20

Switch1(configif)#description LAN MARKETING

Switch1(configif)#exit

Switch1(config)#interface range FastEthernet 0/7 , FastEthernet 0/12

Switch1(configifrange)#switchport mode access

Switch1(configifrange)#switchport access vlan 20

Switch1(config)#interface vlan 30

Switch1(configif)#description LAN KSIEGOWOSC

Switch1(configif)#exit

Switch1(config)#interface range FastEthernet 0/13 , FastEthernet 0/18

Switch1(configifrange)#switchport mode access

Switch1(configifrange)#switchport access vlan 30

Switch1(config)#interface vlan 40

Switch1(configif)#description LAN RECEPCJA

Switch1(configif)#exit

Switch1(config)#interface range FastEthernet 0/19 , FastEthernet 0/20

Switch1(configifrange)#switchport mode access

Switch1(configifrange)#switchport access vlan 40

Switch1(config)#interface vlan 90

Switch1(configif)#description DMZ

Switch1(configif)#exit

Switch1(config)#interface range FastEthernet 0/21 , FastEthernet 0/24

Switch1(configifrange)#switchport mode access

Switch1(configifrange)#switchport access vlan 90

Bezpieczeństwo:

– Używamy odpowiednio skomplikowanych haseł

– Konfiguracja firewall (z uwzględnieniem czy dane podsieci powinny mieć do siebie dostęp)

– Wprowadzamy ograniczenia logowania się do WINBOX’a (np z określonych adresów IP,

konfigurujemy mechanizm port knocking)

– Wyłączamy metody logowania z których nie korzystamy (np. Telnet, ssh, http)

– Ograniczamy działanie protokołu IP/Neighbors

– Ograniczamy działanie MAC-Server’a